FortiGateでSSL-VPNの設定はとても簡単です。

FortiGateはUIが優れているのでとても分かりやすいです。

ただし、できることは限られているので、企業の従業員向け等にセキュリティをきちんと確保する上では、BIG-IP等の専用機を用いるほうが良いかと思います。FWの中でもCiscoASAやPaloAltoでは結構色々できるイメージです。

FortiGateは簡単に構築できる分、複雑なことはできないイメージです。(間違っていたらすみません。)

保守ベンダ用のSSL-VPNとしては、FW兼用として使うことが多いかなと思います。

同時接続数

同時接続数は下記の通りで、ライセンス追加なしで結構多いです。

FortiGate80E:200

FortiGate100E,100F,200E:500

FortiGate300E:5000

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/fortinet-ProductMatrix.pdf

SSL-VPN設定

今回は最低限の設定項目にとどめます。

SSL-VPN基本設定

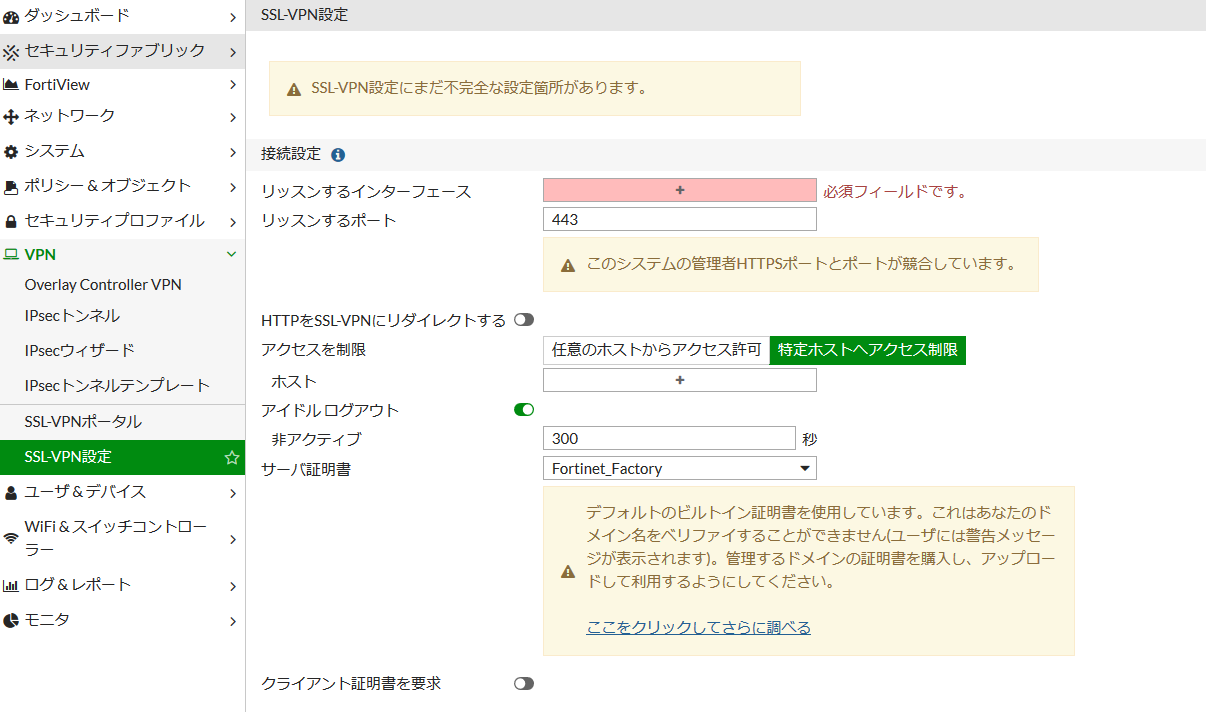

[VPN] > [SSL-VPN設定]から設定をしていきます。

【SSL-VPN設定】

SSL-VPNの基本となる設定です。

リッスンするインターフェース:通常はWANポートかと思います。

リッスンするポート:「443」はGUIの管理アクセスで利用しているので、「443」を利用しないか、管理アクセスのポート番号を変える必要があります。([システム] > [設定]から変更が可能)

アクセスを制限:SSL-VPNで接続後、アクセス先を制限する場合は設定します。

サーバ証明書:サーバ証明書を定義する場合はここで設定

クライアント証明書を要求:クライアント証明書認証を行う場合に設定

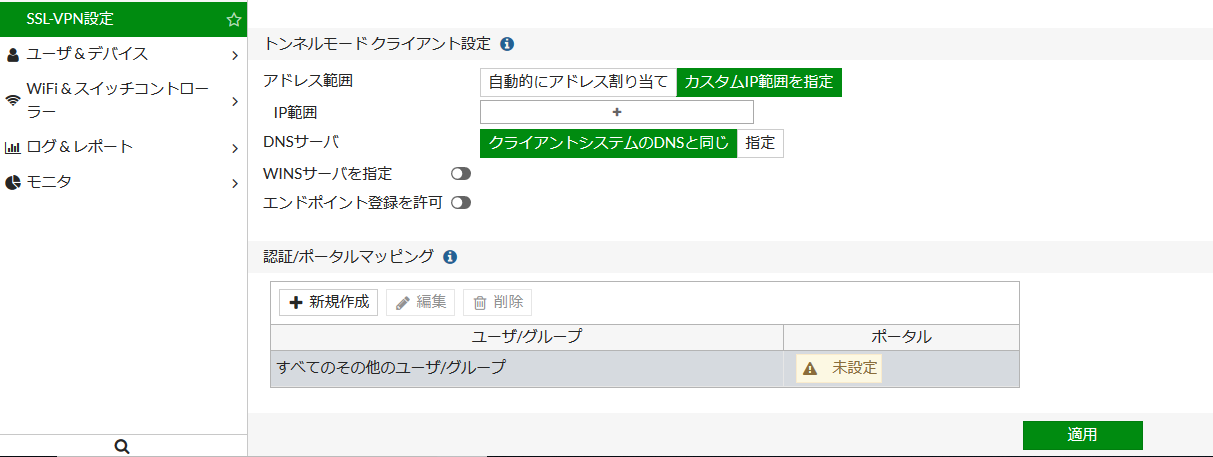

【トンネルモードクライアント設定】

SSL-VPN接続後の端末に関する設定です。

アドレス範囲:SSL-VPN接続後に払い出されるIPアドレスを設定

払い出しIPアドレスはデフォルトまたは適当な値とし、

送信元インターフェースにNATするということもよく行ったりします。

【認証/ポータルマッピング】

認証するユーザを指定します。

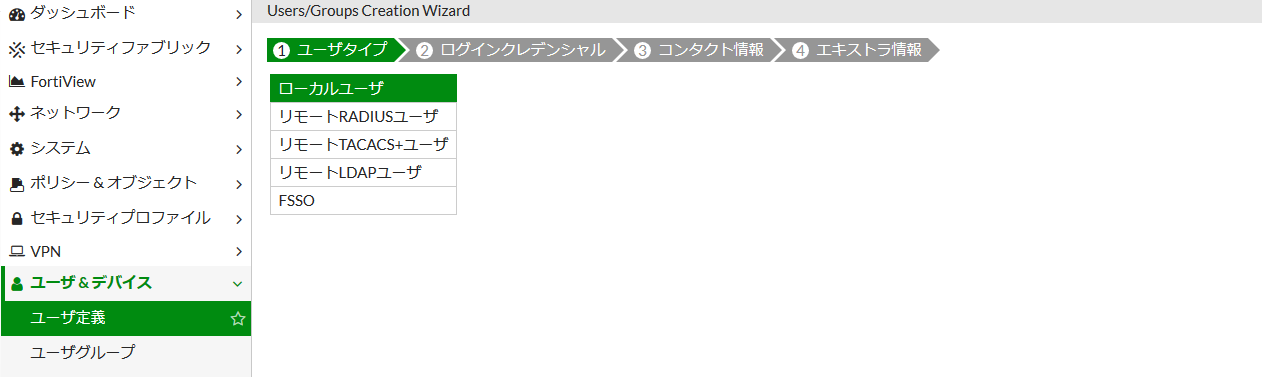

ローカルでユーザを作ることもできますし、RADIUSやLDAP、FSSOと連携することもできます。

ユーザ設定は[ユーザ&デバイス] > [ユーザ定義]から設定することもできます。

また、設定したユーザに対して、デフォルトのポータルまたは、

下記で設定するポータルをマッピングします。

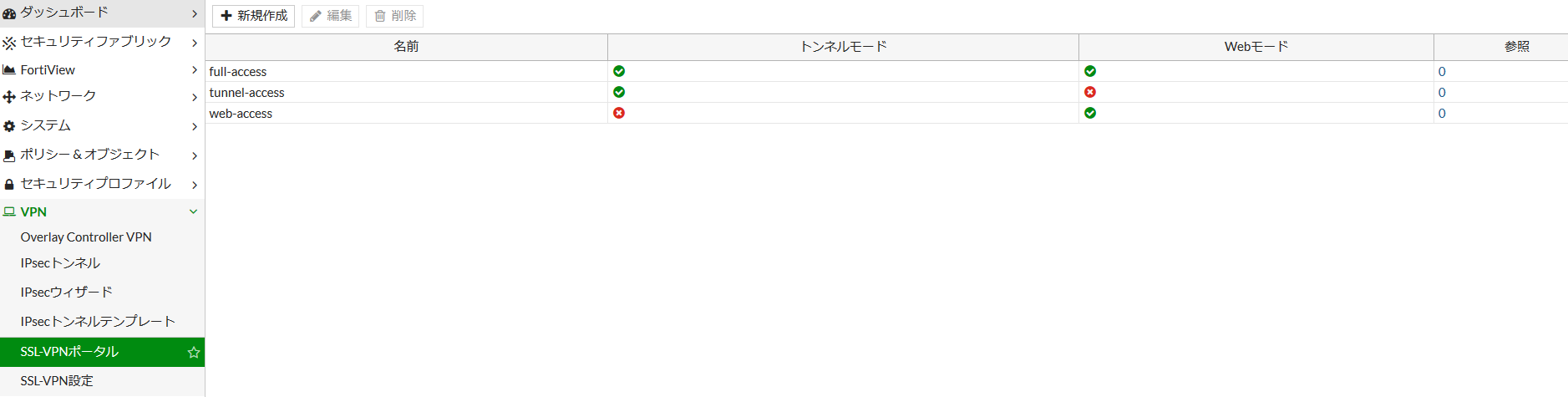

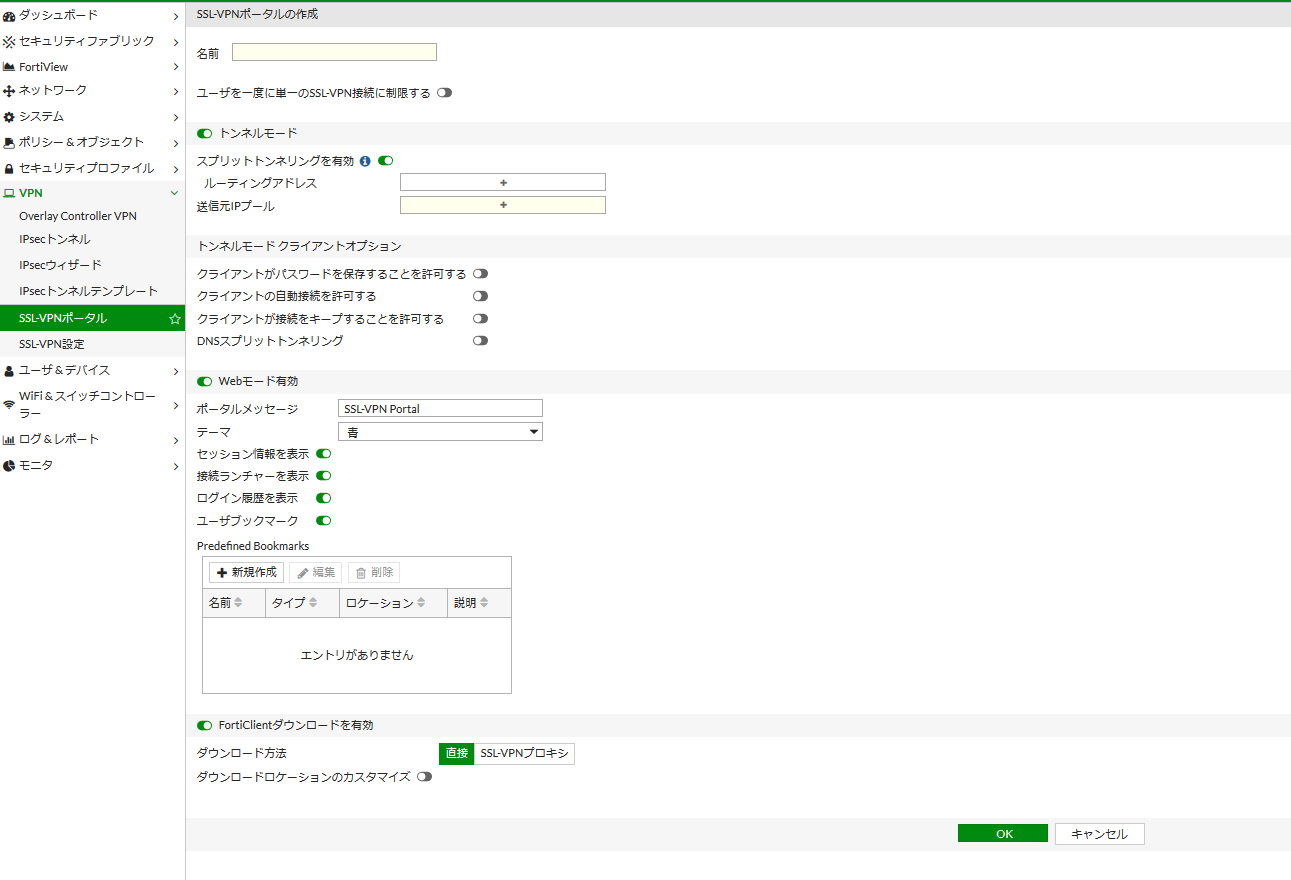

SSL-VPNポータル設定

SSL-VPNで接続する際の方式についての設定です。

主に2種類があります。実際やってみて確認ください。

・トンネルモード:一般的なSSL-VPNのイメージ?

・Webモード:SSL-VPN接続後、結構できること限られます。

デフォルトで存在するfull-accessは両モードが有効になっています。

※トンネルモードのスプリットトンネルを無効にすると、SSL-VPN接続後はすべての通信がSSL-VPN経由の通信となります。

インターネット接続は個人環境から出ていくようにするなどの場合は、スプリットトンネルを有効にし、[ルーティングアドレス]にSSL-VPN経由となるネットワークセグメントやIPアドレスを指定します。

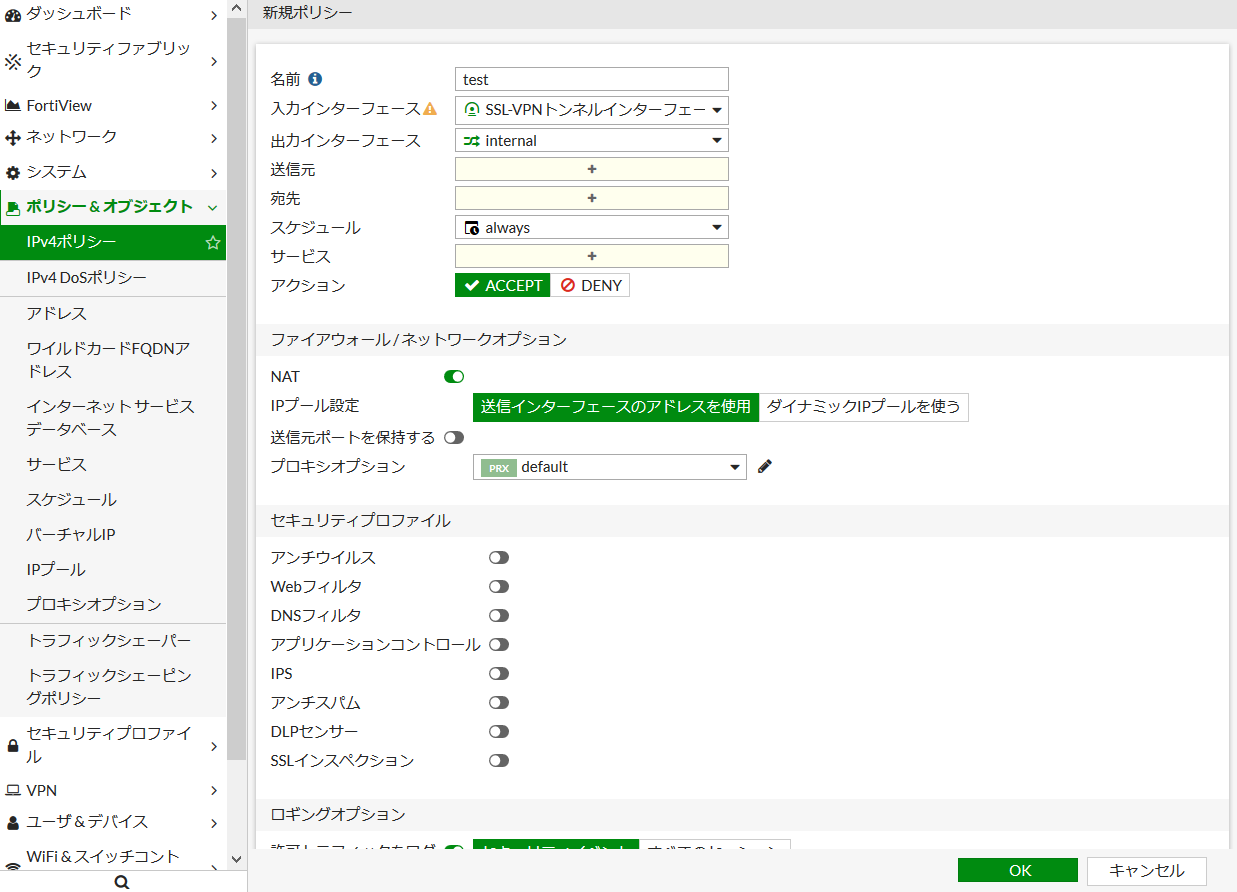

ポリシーへの反映

最後に、SSL-VPN後のポリシーを設定します。SSL-VPN接続ユーザはここで設定した宛先にしか行くことができません。

NAT(送信インターフェースのアドレスを使用)を有効にすることで、上部「【トンネルモードクライアント設定】のIPアドレス範囲」の際に記載した内容のことが実現可能です。

DDNSを利用する場合

Dynamic-DNS(DDNS)はプロバイダから固定IPアドレスを取得しなくても、

一意のFQDNを使って、SSL-VPNへ接続することが可能です。

詳細はこの記事を確認ください。

参考書籍

コメント